Kubernetes中的RBAC(Role-Based Access Control)是一种强大的授权模型,用于管理对集群资源的访问权限。RBAC允许集群管理员定义谁可以执行哪些操作(例如创建、查看、修改或删除资源),并在资源级别进行精确的控制。以下是对Kubernetes RBAC授权模型的理解:

RBAC 核心概念

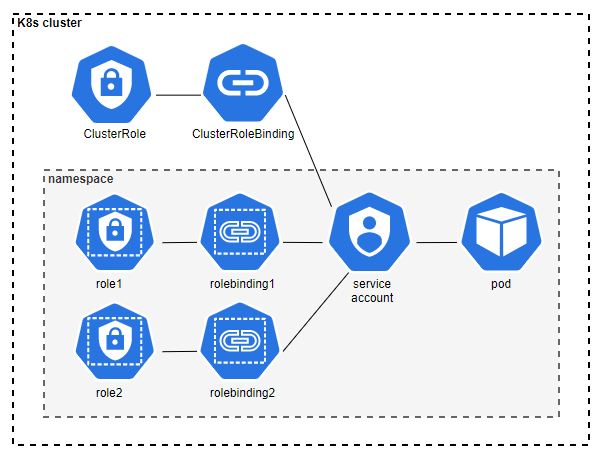

在Kubernetes中,RBAC基于四个核心对象:Role、ClusterRole、RoleBinding和ClusterRoleBinding。下面将对这些对象进行详细介绍。

Role和ClusterRole:

- Role:用于定义在命名空间(Namespace)级别的权限。它包含一组规则,规定了用户、用户组或服务账号在特定命名空间内可以访问的资源类型及其操作权限。

- ClusterRole:类似于Role,但是作用于整个集群(Cluster)。ClusterRole定义了集群范围内的权限,不受命名空间限制。

RoleBinding和ClusterRoleBinding:

- RoleBinding:用于将特定的Role绑定到用户、用户组或服务账号,从而赋予它们定义的权限。RoleBinding在命名空间内生效。

- ClusterRoleBinding:类似于RoleBinding,但是作用于整个集群,用于将ClusterRole绑定到用户、用户组或服务账号。

RBAC 工作流程

Kubernetes中的RBAC工作流程通常包括以下步骤:

创建角色和集群角色:

首先,集群管理员需要定义所需的Role和ClusterRole。这些角色会列出允许的API操作(如get、list、watch、create、update、delete等)和资源类型(如pods、services、deployments等)。绑定角色:

接下来,管理员需要创建RoleBinding或ClusterRoleBinding来将这些角色与实际的用户、用户组或服务账号进行绑定。绑定可以基于名称空间(对于RoleBinding)或整个集群(对于ClusterRoleBinding)。验证权限:

当用户或服务账号尝试执行操作时,Kubernetes将根据其绑定的角色来验证其权限。如果权限不足,操作将被拒绝。

RBAC 的优势和最佳实践

RBAC模型在Kubernetes中具有几个显著的优势和最佳实践:

- 最小权限原则:应该为每个用户、服务账号或应用程序分配最小必需的权限,以减少潜在的安全风险。

- 命名空间隔离:通过使用Role和RoleBinding,可以在不同的命名空间内对相同的用户或服务账号分配不同的权限,实现资源的细粒度控制和隔离。

- 集群范围控制:对于需要在整个集群内共享的权限,可以使用ClusterRole和ClusterRoleBinding,确保一致的授权管理。

- 审计和监控:RBAC可以帮助管理员跟踪和审计用户及服务账号的

操作历史,提高安全性和合规性。

总结

Kubernetes中的RBAC是一个灵活且强大的授权模型,它通过Role、ClusterRole、RoleBinding和ClusterRoleBinding这四个核心对象,为管理员提供了精确和可扩展的权限管理功能。合理配置RBAC可以帮助保护集群免受未经授权的访问和潜在的安全威胁。因此,理解和正确配置RBAC是使用Kubernetes管理安全性的重要组成部分。